织梦模板内容页调用文章缩略图

有很多朋友都知道如何在dedecms的列表页调用缩略图,但是却不知道如何在文章内容页调用该文档的缩略图. 为大家写一个教程,教大家如何在织梦CMS内容页面调用文档的缩略图. 其实很…

dedecms织梦搜索调用无缩图就不显示缩略图

直接上代码 [field:array runphp='yes'] @me=strpos(@me['litpic'],'defaultpic')?'':"<a class=\"…

dedecms织梦管理系统模板标签代码

【Arclist 标记】 这个标记是DedeCms最常用的一个标记,也叫自由列表标记,其中 hotart、coolart、likeart、artlist、imglist、imgin…

dedecms织梦模板中用到的全局标签调用

以下是网站仿站或者模板制作常用的全局变量的标签调用大全 {dede:global.cfg_memberurl/} 会员中心 对应 /member/ {dede:global.…

dedeccms织梦快照被挟持和篡改入侵漏洞修复

织梦安全防护教程首页被挟持、被串改、被挂马、被入侵后解决办法: 第一步:备份 1-1、后台-系统-数据库备份/还原,数据备份。 1-2、打包整站下载到你电脑上来,防止被改坏了无法还…

dedecms织梦/include/common.inc.php漏洞

漏洞文件/include/common.inc.php DEDECMS的全局变量初始化存在漏洞,可以任意覆盖任意全局变量。 描述: 目标存在全局变量覆盖漏洞。 1.受影响版本DED…

织梦cms支付模块注入漏洞导致SQL注入

阿里云提示:织梦dedecms支付模块注入漏洞导致SQL注入修复方法。 打开/include/payment/alipay.php文件 找到 $order_sn = trim($_…

dedecms织梦uploadsafe.inc.php上传漏洞

dedecms上传漏洞uploadsafe.inc.php,这里直接给出修复漏洞的方法,希望大家可以多学习。 今天分享的漏洞是一个关于织梦dedecms上传漏洞修复方法 打开/in…

dedecms织梦SESSION变量覆盖导致SQL注入common.inc.php

补丁文件:/include/common.inc.php 漏洞描述:dedecms的/plus/advancedsearch.php中,直接从SESSION[SESSION[sql…

dedecms织梦日志暴露后台地址漏洞

dedecms下data日志mysql_error_trace.inc记录了很多MYSQL错误记录,如果你曾经在后台访问时候出现过MYSQL错误,就会暴露后台地址,因为这个文件文件…

17个防止dedecms织梦网站被黑挂木马的方法

织梦cms系统的程序存在漏洞,黑客攻击方法层出不穷,导致网站经常被黑,被百度安全中心等拦截,影响排名和流量,让站长特别头疼,下面总结一些防止dedecms系统被攻击设置的方法,可有…

dedecms织梦留言板edit.inc.php注入漏洞

dedecms留言板edit.inc.php注入漏洞修复方法 dedecms注入漏洞,路径:/plus/guestbook/edit.inc.php 修复方法: 打开edit.in…

dedecms织梦防止网站被劫持

打开include/config_base.php文件 找到 //禁止用户提交某些特殊变量 $ckvs = Array('_GET','_POST','_COOKIE','_FIL…

dedecms织梦安全安详搬迁data目录

data目录搬移到Web根目录外面; 举例 “D:\root\web” 为根目录,data的路径是 “D:\root\web\data” 。我们必要data文件夹迁徙上一级目录(非…

dedecms织梦投票漏洞修复

打开/include/dedevote.class.php文件 找到 $this->dsql->ExecuteNoneQuery("UPDATE `dede_vote`…

防止织梦模板文件泄露被别人盗用

最近技术接到一个网站仿制,无意间发现目标站是模板目录没有设置保护导致模板文件直接暴露 如果你的网站模板是默认模板的话一定要仿制他人把你辛辛苦苦改好的模板直接给盗用走。 例如网站是:…

dedecms织梦程序被人写入一些无关的php文件

处理方法 1、打包数据库 和模版 2、下载最新织梦版本 3、自己手动将不用的目录和文件全部删除 4、自己网上搜索怎么给织梦做安全 5、重新安装 6、服务器对特定目录和文件权限设置 …

dedecms织梦如何屏蔽post请求防止被提交注入

文件位置 打开/include/common.inc.php文件 开头加上 if(!empty($_POST)) exit; 不能登陆网站后台和发文章怎么办? 如果你网站是 a.c…

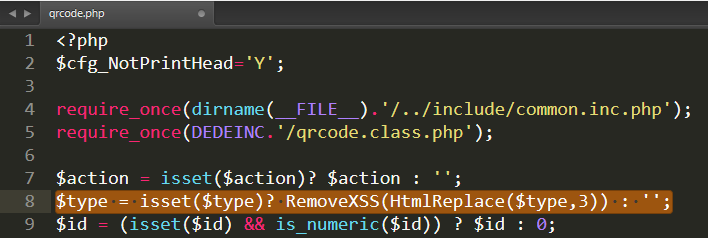

dedecmsV5.7织梦qrcode二维码XSS跨站脚本漏洞

详解 Dedecms V5.7SP2正式版(2018-01-09),对type参数利用该漏洞注入任意的Web脚本或HTML. 漏洞文件 /plus/qrcode.php 修复教程 …

dedecms织梦防止模板泄露和plus攻击

给大家分享个织梦安全的伪静态策略,网上很多文字是说要删除plus下用不到的文件如果都用的到为了防止被别人恶意攻击导入木马写个文章 规则如下(如需其他规则可自行替换) #禁止非法pl…

-

如遇问题,请联系客服联系客服请注明来意 在线客服

-

客服客服请扫一扫加客服微信

-

返回顶部